Si se hace bien, protege contra las cuentas falsas, el acceso de atacantes, los intentos de fuerza bruta y ese rebote difícil que acaba con la capacidad de entrega. Si se hace mal, frustra a los usuarios o no detiene a los malos actores.

A continuación se ofrece un tutorial completo, con explicaciones de cada etapa y su relación con las herramientas y funciones que ofrece la verificación del correo electrónico de Bouncer.

Paso 1 – Identifique sus activadores de verificación

El proceso de verificación del correo electrónico comienza cuando ocurre algo que requiere confianza:

- Un usuario crea una cuenta

- Un usuario cambia su correo electrónico

- Se ha conectado una cuenta de inicio de sesión de Google

- Se solicita el restablecimiento de la contraseña

- Un usuario intenta acceder a operaciones más vitales (por ejemplo, configuración de pagos, datos sensibles)

Consejo: No sobrecargues a los nuevos usuarios con la verificación demasiado pronto: actívala en puntos lógicos del recorrido para mantener baja la fricción.

Paso 2 – Capturar la dirección de correo electrónico del usuario

Cuando el usuario envía su correo electrónico, ésta es su oportunidad de comprobarlo antes de que ocurra nada más.

Con Bouncer Shield, puede:

- Bloquee al instante las direcciones no válidas o falsas

- Marcar direcciones tóxicas (por ejemplo, trampas de spam, denunciantes)

- Detección de patrones maliciosos basados en IP y dominio

¿Por qué es importante? Esto evita que el resto del flujo ni siquiera se inicie si el correo electrónico es basura, ahorrándole tiempo y recursos.

Paso 3 – Generar un token de verificación seguro

Este es el motor de su lógica de verificación de correo electrónico. Cuando un correo electrónico limpio pasa el primer filtro:

- 1. Generar un token aleatorio criptográficamente seguro.

- 2. Guárdelo en su base de datos junto con:

- ID de usuario

- Hora de caducidad

- Estado de la verificación

- 3. Limítelo a un único uso.

Práctica recomendada: Nunca almacenes los tokens de verificación en texto plano. Siempre hay que cifrarlos o hashearlos antes de almacenarlos.

Paso 4 – Enviar el correo electrónico de verificación

Ahora es el momento de enviar el enlace de verificación al cliente de correo electrónico del usuario.

- La línea de asunto debe ser clara: «Verifique su correo electrónico» funciona mejor que la palabrería de marketing.

- Incluya un botón de verificación visible además del enlace de verificación sin procesar para los clientes de correo electrónico que eliminan los botones.

- Establezca un tiempo de caducidad (por ejemplo, 24 horas).

Consejo profesional con Bouncer: Utilice el kit de entregabilidad para:

- Pruebe la ubicación de la bandeja de entrada antes de lanzarla

- Compruebe si hay palabras desencadenantes de spam

- Supervise las listas de bloqueo para evitar que su dominio sea marcado

Paso 5 – Diseñe su correo electrónico de verificación para la acción

Su correo electrónico de verificación debe ser sencillo y escaneable. Una estructura limpia tiene este aspecto:

- Saludos

- Breve explicación: «Haga clic en el botón de abajo para verificar su dirección de correo electrónico».

- El botón de verificación/enlace de verificación

- Información de caducidad

- Contacto de asistencia

Omita los banners, las actualizaciones de la empresa o demasiadas actualizaciones de funciones: los usuarios podrían simplemente ignorarlas.

Paso 6 – Manejar el clic

Cuando el usuario hace clic en el enlace de verificación:

- Comprueba el token en tu base de datos.

- Si es válido y no ha caducado → marque el correo electrónico verificado y desbloquee la cuenta.

- Si no es válido o ha caducado → solicitar el reenvío de un nuevo enlace.

Complemento de seguridad: Registra las direcciones IP en esta fase con fines de exploración y análisis de datos. Esto puede ayudar a detectar cuentas secuestradas o patrones de verificación sospechosos.

Paso 7 – Administrar los flujos de inicio de sesión de Google y de inicio de sesión con contraseña de correo electrónico

Aquí es donde la vinculación automática de cuentas puede hacerte tropezar.

- Si un usuario se registra con Google y más tarde crea una cuenta de correo electrónico con contraseña utilizando la misma dirección de correo electrónico, no asumas automáticamente que son la misma persona.

- Pídales que verifiquen su correo electrónico antes de fusionar cuentas para evitar vincular dos cuentas que pertenecen a personas diferentes.

Paso 8 – Evitar problemas con el mismo correo electrónico en todas las cuentas

Mismo correo electrónico + dos cuentas = confusión, riesgos de seguridad y posible acceso de atacantes. Para solucionarlo:

- Exija siempre la verificación universal antes de fusionar

- Utilizar la verificación por segmentos para tratar casos especiales (por ejemplo, cuentas de empresa frente a cuentas individuales).

Paso 9: desbloquear más operaciones vitales

Una vez verificado el correo electrónico, es seguro abrir las puertas:

- Permitir cambios de contraseña

- Activar las actualizaciones de pago

- Activar funciones avanzadas como la edición de imágenes o la exportación de datos confidenciales

- Envíe actualizaciones de la empresa y celebre las novedades

Paso 10 – Protección contra los abusos

Incluso después de que un usuario haya sido verificado, mantenga la barrera fuerte:

- Limitar la reutilización de enlaces

- Establecer plazos de caducidad cortos

- Supervisar los rangos de IP sospechosos

- Para los clientes de correo electrónico que escanean automáticamente los enlaces, separe los activadores de verificación de los clics reales (por ejemplo, un botón de confirmación después de cargar el enlace).

Paso 11 – Seguimiento de los no verificadores

Algunos usuarios nunca harán clic en «verificar». Para manejarlos:

- Enviar un correo electrónico recordatorio con el mismo enlace

- Si no hay acción → enviar un nuevo enlace con un nuevo token de verificación.

- Si sigue sin hacer nada → bloquear funciones o eliminar la cuenta después de un tiempo determinado.

Paso 12 – Integración en el proyecto existente

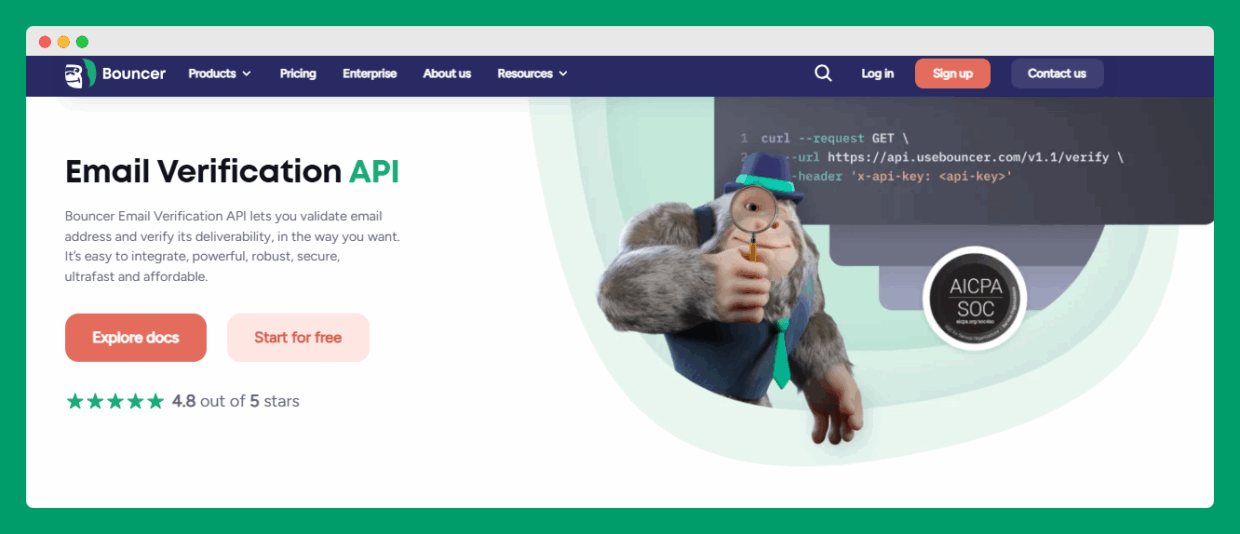

La API de verificación de correo electrónico de Bouncer facilita la incorporación de la verificación a un proyecto existente sin interrumpir el flujo actual.

Elija entre verificación síncrona (instantánea) o asíncrona (en segundo plano) en función de sus necesidades de experiencia de usuario.

Paso 13 – Reducir las tasas de rebote y mejorar la entregabilidad

La forma más fácil de pasar la verificación sin problemas es verificar las direcciones de correo electrónico antes de enviar nada.

Bouncer te ayuda:

- Identificar las direcciones que provocarán ese rebote duro

- Mantener limpia la reputación del remitente con los proveedores de servicios de correo electrónico

- Aumente la rentabilidad de las campañas enviando sólo correos electrónicos a usuarios reales y comprometidos.

Paso 14 – Pruebe y controle su flujo

La verificación no es «set and forget». Haga pruebas con regularidad:

- Entregabilidad del correo electrónico

- Gestión de la caducidad de los tokens

- Vinculación automática de cuentas

- Medidas de seguridad frente a intentos de fuerza bruta

Paso 15 – Siga evolucionando su proceso de verificación

Los flujos de verificación deben adaptarse a los nuevos métodos de ataque y a la evolución de las expectativas de los usuarios.

Revise su proceso cada trimestre, especialmente si:

- Añade nuevos métodos de inicio de sesión (por ejemplo, el inicio de sesión de Google)

- Introduce más operaciones vitales que requieren mayor confianza

- Detecta un aumento de cuentas falsas o patrones de verificación inusuales.

¿Por qué el enlace de verificación por correo electrónico es diferente del de restablecimiento de contraseña?

El enlace de verificación por correo electrónico tiene una finalidad distinta del envío de instrucciones para restablecer la contraseña.

Mientras que la verificación de la dirección de correo electrónico confirma que el usuario real controla la cuenta antes de que se active por completo, un restablecimiento sólo es relevante para una cuenta original que ya existe.

Al generar tokens de verificación para la verificación de usuarios, está construyendo una barrera de verificación de correo electrónico, un paso que, a diferencia del restablecimiento de contraseñas, impide a los atacantes crear o hacerse con cuentas en primer lugar.

En una plataforma de redes sociales, por ejemplo, se confía en los usuarios de correo electrónico verificados para vincular automáticamente sus cuentas entre dispositivos sin necesidad de confirmación adicional. Pero eso solo funciona si la verificación se hizo correctamente desde el primer día.

Dado que la mayoría de los usuarios pasan la verificación rápidamente, es tentador relajar las normas. Sin embargo, los flujos robustos están diseñados para evitar que los usuarios burlen la seguridad, reutilicen tokens o utilicen la dirección de otra persona para acceder.

Aunque posteriormente envíe instrucciones de restablecimiento, un flujo de verificación bien implementado mantiene su plataforma a salvo de inscripciones falsas y protege la integridad de su base de usuarios.

Conclusión

Un flujo de verificación de correo electrónico adecuado -apoyado con seguridad de tokens, herramientas de entregabilidad y protección de formularios en tiempo real- evita las cuentas falsas, protege los datos de los usuarios y mejora el rendimiento de su marketing por correo electrónico. Con Bouncer, no se trata solo de verificar, sino de generar confianza desde el primer clic.

Explore cómo Bouncer puede encajar en su flujo →.