Dobrze wykonany, chroni przed fałszywymi kontami, dostępem atakujących, próbami siłowymi i trudnym odbiciem, które zabija dostarczalność. Zrobione źle, frustruje użytkowników lub nie powstrzymuje złych aktorów.

Poniżej znajduje się kompletny przewodnik w stylu instrukcji, z każdym etapem wyjaśnionym i połączonym z narzędziami i funkcjami, które może zapewnić weryfikacja poczty e-mail Bouncer.

Krok 1 – Identyfikacja czynników wyzwalających weryfikację

Proces weryfikacji wiadomości e-mail rozpoczyna się, gdy wydarzy się coś, co wymaga zaufania:

- Użytkownik tworzy konto

- Użytkownik zmienia swój adres e-mail

- Podłączone jest konto logowania Google

- Złożono wniosek o zresetowanie hasła

- Użytkownik próbuje uzyskać dostęp do ważniejszych operacji (np. ustawień płatności, poufnych danych).

Wskazówka: Nie przeciążaj nowych użytkowników weryfikacją zbyt wcześnie – uruchamiaj ją w logicznych punktach podróży, aby utrzymać niskie tarcie.

Krok 2 – Przechwycenie adresu e-mail użytkownika

Gdy użytkownik prześle swój e-mail, jest to szansa na sprawdzenie go, zanim wydarzy się cokolwiek innego.

Dzięki Bouncer Shield możesz:

- Natychmiastowe blokowanie nieprawidłowych lub fałszywych adresów

- Flagowanie toksycznych adresów (np. pułapek spamowych, osób składających skargi).

- Wykrywanie złośliwych wzorców na podstawie adresu IP i domeny

Dlaczego ma to znaczenie? Zapobiega to nawet rozpoczęciu pozostałej części przepływu, jeśli wiadomość e-mail jest niechciana, oszczędzając czas i zasoby.

Krok 3 – Wygenerowanie bezpiecznego tokena weryfikacyjnego

Jest to silnik logiki weryfikacji wiadomości e-mail. Gdy czysta wiadomość e-mail przejdzie pierwszy filtr:

- 1. Wygeneruj bezpieczny kryptograficznie, losowy token.

- 2. Przechowuj go w swojej bazie danych wraz z:

- Identyfikator użytkownika

- Czas wygaśnięcia

- Status weryfikacji

- 3. Możliwość jednorazowego użycia.

Najlepsza praktyka: Nigdy nie przechowuj tokenów weryfikacyjnych w postaci zwykłego tekstu. Zawsze szyfruj je lub mieszaj przed przechowywaniem.

Krok 4 – Wyślij weryfikacyjną wiadomość e-mail

Teraz nadszedł czas, aby dostarczyć link weryfikacyjny do klienta poczty e-mail użytkownika.

- Zachowaj jasny temat: „Zweryfikuj swój e-mail” działa lepiej niż marketingowy puch.

- Dołącz widoczny przycisk weryfikacji oraz nieprzetworzony link weryfikacyjny dla klientów poczty e-mail, którzy usuwają przyciski.

- Ustaw czas wygaśnięcia (np. 24 godziny).

Pro tip z Bouncer: Użyj zestawu Deliverability Kit, aby:

- Przetestuj umieszczenie w skrzynce odbiorczej przed uruchomieniem

- Sprawdź słowa wyzwalające spam

- Monitorowanie list blokad, aby zapobiec oflagowaniu domeny.

Krok 5 – Zaprojektuj weryfikacyjną wiadomość e-mail do działania

Wiadomość weryfikacyjna powinna być prosta i łatwa do zeskanowania. Czysta struktura wygląda następująco:

- Pozdrowienia

- Krótkie wyjaśnienie: „Kliknij poniższy przycisk, aby zweryfikować swój adres e-mail”.

- Przycisk weryfikacji/łącze weryfikacji

- Informacje o wygaśnięciu

- Kontakt z pomocą techniczną

Pomiń banery, aktualizacje firmowe lub zbyt wiele aktualizacji funkcji – użytkownicy mogą je po prostu zignorować.

Krok 6 – Obsługa kliknięcia

Gdy użytkownik kliknie link weryfikacyjny:

- Sprawdź token w bazie danych.

- Jeśli jest ważny i niewygasły → zaznacz zweryfikowany adres e-mail i odblokuj konto.

- Jeśli jest nieprawidłowy lub wygasł → monit o ponowne wysłanie nowego linku.

Dodatek bezpieczeństwa: Rejestruj adresy IP na tym etapie w celu skanowania i analizy danych. Może to pomóc w wykryciu przejmowania kont lub podejrzanych wzorców weryfikacji.

Krok 7 – Zarządzanie przepływami logowania Google i hasła e-mail

W tym miejscu automatyczne łączenie kont może się nie powieść.

- Jeśli użytkownik loguje się w Google, a następnie tworzy konto e-mail z hasłem przy użyciu tego samego adresu e-mail, nie należy automatycznie zakładać, że jest to ta sama osoba.

- Wymagaj od nich weryfikacji adresu e-mail przed połączeniem kont, aby uniknąć łączenia dwóch kont należących do różnych osób.

Krok 8 – Zapobieganie problemom z tym samym adresem e-mail na różnych kontach

Ten sam adres e-mail + dwa konta = zamieszanie, zagrożenie bezpieczeństwa i możliwy dostęp atakującego. Aby sobie z tym poradzić:

- Zawsze wymagaj uniwersalnej weryfikacji przed scaleniem

- Wykorzystanie weryfikacji segmentowej do obsługi specjalnych przypadków (np. kont firmowych i indywidualnych).

Krok 9 – Odblokowanie ważniejszych operacji

Po zweryfikowaniu wiadomości e-mail można bezpiecznie otworzyć bramy:

- Zezwalaj na zmianę hasła

- Włącz aktualizacje płatności

- Włącz zaawansowane funkcje, takie jak edycja obrazów lub eksport poufnych danych.

- Wysyłaj aktualizacje firmowe i świętuj aktualizacje funkcji

Krok 10 – Ochrona przed nadużyciami

Nawet po zweryfikowaniu użytkownika należy utrzymywać silną barierę:

- Ograniczenie ponownego użycia linków

- Ustaw krótkie czasy wygaśnięcia

- Monitorowanie podejrzanych zakresów adresów IP

- W przypadku klientów poczty e-mail, którzy automatycznie skanują łącza, należy oddzielić wyzwalacze weryfikacji od rzeczywistych kliknięć (np. przycisk potwierdzenia po załadowaniu łącza).

Krok 11 – Kontakt z osobami nieweryfikującymi

Niektórzy użytkownicy nigdy nie klikną „zweryfikuj”. Aby sobie z nimi poradzić:

- Wyślij jedną wiadomość e-mail z przypomnieniem i tym samym linkiem

- Jeśli brak działania → wyślij nowy link z nowym tokenem weryfikacyjnym

- Jeśli nadal brak działania → zablokuj funkcje lub usuń konto po określonym czasie.

Krok 12 – Integracja z istniejącym projektem

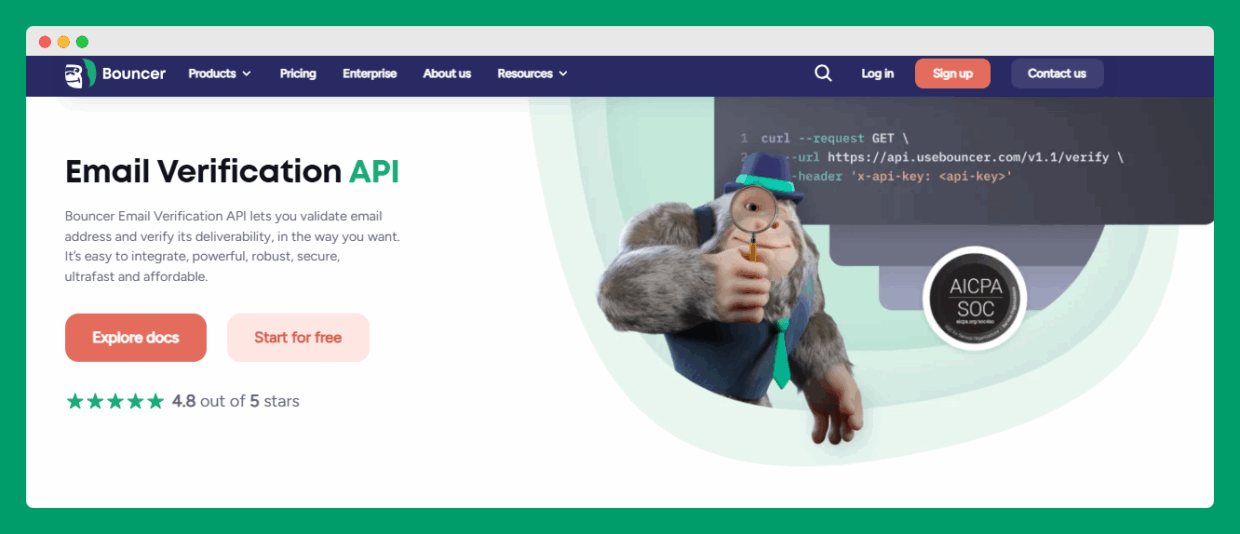

Interfejs API weryfikacji e-mail Bouncer ułatwia dodawanie weryfikacji do istniejącego projektu bez zakłócania bieżącego przepływu.

Wybierz weryfikację synchroniczną (natychmiastową) lub asynchroniczną (w tle) w zależności od potrzeb użytkownika.

Krok 13 – Zmniejszenie współczynnika odrzuceń i poprawa dostarczalności

Najprostszym sposobem na sprawne przejście weryfikacji jest sprawdzenie adresów e-mail przed wysłaniem czegokolwiek.

Bouncer pomaga:

- Zidentyfikuj adresy, które spowodują twarde odbicie.

- Dbaj o reputację nadawcy u dostawców usług e-mail

- Zwiększ zwrot z inwestycji w kampanie, wysyłając wiadomości e-mail tylko do prawdziwych, zaangażowanych użytkowników.

Krok 14 – Testowanie i monitorowanie przepływu

Weryfikacja to nie „ustaw i zapomnij”. Należy ją regularnie testować:

- Dostarczalność wiadomości e-mail

- Obsługa wygaśnięcia tokena

- Automatyczne łączenie kont

- Środki bezpieczeństwa dla prób siłowych

Krok 15 – Rozwijaj swój proces weryfikacji

Przepływy weryfikacji muszą dostosowywać się do nowych metod ataków i zmieniających się oczekiwań użytkowników.

Przeglądaj swój proces co kwartał, zwłaszcza jeśli

- Dodanie nowych metod logowania (np. logowanie Google).

- Wprowadzasz bardziej istotne operacje, które wymagają większego zaufania

- Wykryto wzrost liczby fałszywych kont lub nietypowe wzorce weryfikacji.

Dlaczego link weryfikacyjny e-mail różni się od linku resetowania hasła?

Link weryfikacyjny e-mail służy innemu celowi niż wysyłanie instrukcji resetowania hasła.

Podczas gdy weryfikacja adresu e-mail potwierdza, że rzeczywisty użytkownik kontroluje konto przed jego pełną aktywacją, reset ma znaczenie tylko dla oryginalnego konta, które już istnieje.

Generując tokeny weryfikacyjne do weryfikacji użytkownika, tworzysz barierę weryfikacji e-mail – krok, który w przeciwieństwie do resetowania hasła, uniemożliwia atakującym tworzenie lub przejmowanie kont w pierwszej kolejności.

Na przykład na platformie mediów społecznościowych zweryfikowani użytkownicy poczty e-mail mogą automatycznie łączyć swoje konta na różnych urządzeniach bez konieczności dodatkowego potwierdzania. Działa to jednak tylko wtedy, gdy weryfikacja została przeprowadzona poprawnie od pierwszego dnia.

Ponieważ większość użytkowników szybko przechodzi weryfikację, kuszące jest złagodzenie zasad. Jednak silne przepływy mają na celu uniemożliwienie użytkownikom ominięcia zabezpieczeń, ponownego użycia tokenów lub użycia cudzego adresu w celu uzyskania dostępu.

Nawet jeśli później wyślesz instrukcje resetowania, dobrze wdrożony przepływ weryfikacji chroni platformę przed fałszywymi rejestracjami i chroni integralność bazy użytkowników.

Dolna linia

Prawidłowy przepływ weryfikacji wiadomości e-mail – wspierany przez zabezpieczenia tokenów, narzędzia dostarczalności i ochronę formularzy w czasie rzeczywistym – zapobiega fałszywym kontom, chroni dane użytkowników i poprawia wydajność marketingu e-mailowego. Dzięki Bouncer nie chodzi tylko o weryfikację, ale o budowanie zaufania od pierwszego kliknięcia.

Dowiedz się, jak Bouncer może pasować do Twojego przepływu →